Las monedas se devuelven después a la computadora del usuario, donde se les vuelve a aplicar la operación XOR, ya que esta operación booleana tiene inversa. De esta forma es imposible que la institución emisora rastree las monedas gastadas por el usuario que las emitió.

VIRTUAL PIN:. Se distingue del anterior sistema de pago en que no necesita un programa especial para que el consumidor pueda realizar compras; los pagos son autorizados mediante correo electrónico. Los PIN virtuales no se encriptan al viajar por internet con el inconveniente de que alguien pueda interceptarlos, pero ofrecen la posibilidad de que el comerciante conozca sólo ese PIN y no su número de tarjeta.

cyber cash. Cuando se ejecuta por primera vez, el software de billetera crea una combinación de llaves públicas y privadas.

El comerciante nunca tiene acceso al número de tarjeta de crédito del cliente, pero para ello hay que generar una cuenta monetaria en cybercash. SET: Transacciones Electrónicas Seguras. Es el estándar que más terreno está ganando actualmente. Establece estándares para todos los sectores. Integridad criptográfica de toda la información transmitida.

Asegura la autenticidad de que un usuario es legítimo de una cuenta de tarjeta. Verificación de que un comerciante acepta la transacción. SET incluye información privada del consumidor y del comerciante en una sola transacción firmada mediante una estructura criptográfica conocida como firma dual, tal como se explica en la figura 4.

De esta forma, tanto el comerciante como el banco podrán leer y validar su firma en su mitad sin tener que desencriptar el campo de la otra parte. A continuación se describe cómo se efectuaría la transacción: El cliente utiliza un portal de e-commerce para realizar sus compras, obteniendo en su carrito de la compra todos los productos con el total de la compra.

Cuando decidimos pagar utilizando SET, transparentemente para el usuario, el navegador envía la firma dual tanto al comerciante como al banco. Se nos mostrará la información que nos pide tanto el nombre de usuario como nuestra clave secreta, que una vez enviada y autenticada obtendremos la información de nuestro wallet cartera, billetera , en el que podremos tanto escoger cualquier tarjeta de crédito que tengamos dada de alta en nuestro wallet como la información detallada de nuestra última compra.

Finalmente nuestro wallet se encarga de efectuar el pago y las transacciones a cargo de la tarjeta de crédito que hayamos seleccionado, enviándonos información de que la transacción y la compra ha sido realizada.

Como se puede ver en el ejemplo, hay que tener en cuenta que debemos, antes de realizar cualquier compra electrónica, darnos de alta mediante un wallet, así dispondremos de una clave secreta, útil para conseguir la autenticación y eliminando la posibilidad de que cualquier persona no pueda utilizar simplemente nuestro n.

º de tarjeta como identificación ya que ésta no es secreta. La utilización de SET también depende de que el comerciante esté ligado a este sistema, inconveniente que se elimina si progresivamente esto se fuera convirtiendo en un estándard.

Pero a pesar de la eficiencia y de la seguridad del sistema SET, se sigue hechando de menos el que las compras y las transacciones por internet fueran más sencillas, y pudiéramos utilizar nuestra clave secreta de la tarjeta como método de identificación y de autentificación para impedir la suplantación de cualquier fraude.

Esta posibilidad se ve truncada en que entraría a formar parte un cargo y un coste que ninguna de las partes en juego quiere correr con ellas. Evaluación de un sistema de pagos con tarjeta de crédito.

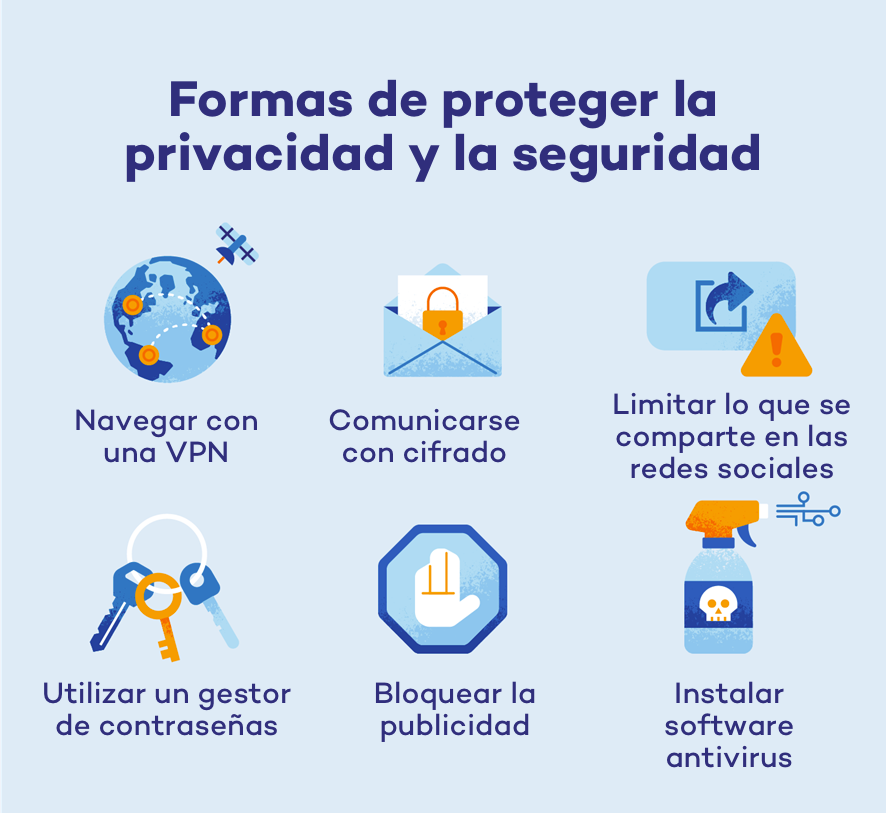

Obviamente existen muchos comerciantes que venden sus productos por internet y las formas de pago difieren unas de otras. A continuación se muestran conceptos a tener en cuenta para salvaguardar la seguridad y privacidad del n. º de la tarjeta.

Si una transacción no es recurrente, debería serlo. De otra forma, un empleado podría hacer doble cargo intencionada o accidentalmente. Debería hacerlo. Los algoritmos que en teoría sean matemáticamente anónimos pueden introducirse dentro de sistemas mayores que revelen la identidad del usuario.

Esta función depende de la situación particular. Algunos bancos pueden cobrar una cota adicional por la autorización en tiempo real.

Deberían hacerlo, ya que es más fácil corregir los errores de captura cuando se cometen que al enviar el cargo después. No deberían; y en caso de hacerlo deben estar encriptados. Un hacker puede colocar su link en los diferentes buscadores que existen en la red hacia su servidor, pero con el engaño de informar que se trata de un conocido banco que opera en la red.

Un usuario que se olvida de cómo se llama la URL del banco con el que trabaja, procede a buscarlo en un motor de búsqueda y se encuentra con el link engañoso del hacker; lo ejecuta y accede al servidor del susodicho hacker.

El hacker en cuestión engaña al usuario con links fraudulentos cambiando la información de la linea de estado de su navegador mediante instrucciones de la forma de. SSL se usa hoy en día en muchos servidores de comercio electrónico, y ofrece seguridad de nivel de sesión.

Esto significa que una vez establecida una sesión segura, toda la información que recibamos o enviemos estará encriptada. SET se diseñó para sumar confidencia al proceso de pago asegurando que el comerciante es un receptor autorizado de nuestra tarjeta de pago.

Desde del punto de vista del usuario, el riesgo de utilizar internet como medio transaccional de pago depende de la confianza a utilizar el mismo y no de la ineficacia del sistema ya que la ley le protege ante cargos indebidos. En el momento en que internet sea un beneficio para todos compras más económicas, consultas y operaciones bancarias on-line, comodidad en las tareas diarias a realizar y no un riesgo, el nivel de confianza y utilización de la red será mayor.

Ingeniero técnico industrial E. Politécnica de Zamora. Diplomado en Informática U. de Salamanca. Profesor asociado en la Universidad de Alcalá. Analista de aplicaciones en el INE. SUMARIO TI Marzo de Órgano oficial de la asociación nacional de peritos industriales. Proyector de bajo consumo para iluminación con acento en tiendas.

Beyond the lab: human motion analysis with sports machines using smartphones. A study of the corrosion in the equipment of a WWTP for planning preventive measures. Análisis técnico y funcional de un sistema de elevación de agua de la época romana.

Estimación de prestaciones en una motocicleta de competición. Guarda mi nombre, correo electrónico y web en este navegador para la próxima vez que comente. Son aquellas imprescindibles para el correcto funcionamiento de la página.

Normalmente se generan cuando el usuario accede al sitio web o inicia sesión en el mismo y se utilizan para identificarle en el sitio web con los siguientes objetivos: — Mantener al usuario identificado de forma que, si abandona el sitio web, el navegador o el dispositivo y en otro momento vuelve a acceder a dicho sitio web, seguirá identificado, facilitando así su navegación sin tener que volver a identificarse.

Son aquellas que recaban información sobre los anuncios mostrados a los usuarios del sitio web. Pueden ser de dos tipos: — Anónimas: Solo recopilan información sobre los espacios publicitarios mostrados en el sitio web, con independencia del usuario que accede al sitio web, es decir, sin identificarle expresamente.

Obtienen datos estadísticos para su procesamiento y presentación. Recopilan información sobre la experiencia de navegación del usuario en el sitio web, normalmente de forma anónima, aunque en ocasiones también permiten identificar de manera única e inequívoca al usuario con el fin de obtener informes sobre los intereses de los usuarios en los servicios que ofrece el sitio web.

Se utilizan para mejorar la experiencia de navegación y optimizar el funcionamiento del sitio web como, por ejemplo, almacenar las configuraciones de servicios, o almacenar la compra realizada en un carrito de la compra.

Inicio Documentos Artículos Seguridad y privacidad en los sistemas de pago basados en internet. Artículos Artículos técnicos TI Por Augusto Pereiro González En Ene 1, La red es el mayor centro comercial del mundo. Aunque no son infalibles, los sistemas de pago digitales basados en protocolos criptográficos ofrecen una garantía.

Figura 1. Figura 2. Figura 3. Figura 4. Seguel agrega que las organizaciones están apuntando al refuerzo de controles de acceso físico y biométricos a las instalaciones donde se almacenan los datos y a las fuentes de información, así como a mejorar los procedimientos y protocolos de control de acceso y uso de los datos.

En este sentido, una de las aplicaciones que va tomando fuerza es la biometría comportamental, solución que funciona antes de autorizar el pago y se encarga de autentificar al usuario a través de IA. Mientras las empresas trabajan en sus propias definiciones para proteger los datos de sus clientes, hay tecnologías para que los comercios avancen en esta línea.

Una de ellas es Identity Check, de Mastercard, que permite la verificación de la identidad del comprador a través del análisis de datos de la transacción, lo que luego se complementa con el historial de compra del cliente. Seguridad de datos, el gran desafío de los pagos digitales.

volver atrás.

Métodos de pago y su seguridad · Pagos con tarjeta de crédito a través de Internet · Pagos con un intermediario a través de Internet · Pagos con el No solo protegemos toda tu información con un cortafuegos, sino que también ciframos los datos de pago sensibles. Ni Google ni nuestros partners de pago Obtén información sobre cómo protege Apple tu información personal, tus datos de transacciones y tu información de pago cuando usas Apple Pay

Video

Cómo prevenir riesgos en redes sociales - Seguridad en internetSeguridad y Privacidad en los Pagos - Seguridad y privacidad en los sistemas de pago basados en internet · El algoritmo del dígito verificador de las tarjetas de crédito (ISO ) · Confiabilidad Métodos de pago y su seguridad · Pagos con tarjeta de crédito a través de Internet · Pagos con un intermediario a través de Internet · Pagos con el No solo protegemos toda tu información con un cortafuegos, sino que también ciframos los datos de pago sensibles. Ni Google ni nuestros partners de pago Obtén información sobre cómo protege Apple tu información personal, tus datos de transacciones y tu información de pago cuando usas Apple Pay

Elegir el proveedor de pagos adecuado es una decisión crucial para las empresas que buscan agilizar sus procesos financieros y garantizar una experiencia de cliente sin problemas. Un proveedor de pagos confiable ofrece soluciones de pago seguras y eficientes que se alinean con los objetivos de su negocio.

Al seleccionar un proveedor de pagos, tenga en cuenta factores como las tarifas de transacción, las opciones de integración, las medidas de seguridad, el soporte al cliente y la escalabilidad. Busque un proveedor que ofrezca una sólida seguridad de datos, cumpla con los estándares de la industria y cuente con medidas avanzadas de prevención de fraudes.

Además, evalúe su historial, reputación y confiabilidad en el manejo de transacciones. Al evaluar cuidadosamente estos factores, puede encontrar un proveedor de pagos que satisfaga sus necesidades específicas y brinde una base sólida para sus operaciones financieras.

Elegir el proveedor de pagos adecuado, como Silkpay, es una decisión crucial para las empresas que buscan una solución de pago segura y eficiente.

Silkpay ofrece una amplia gama de servicios de pago que priorizan la seguridad de datos, la integración sin problemas y un soporte al cliente excepcional.

Al asociarse con Silkpay como su proveedor de pagos, puede confiar en que sus transacciones están protegidas, los datos de sus clientes están seguros y sus procesos de pago están optimizados para el éxito.

Utilice tecnologías de encriptación de vanguardia para proteger los datos del cliente durante todo el proceso de pago. La encriptación garantiza que, incluso si se interceptan, los datos sean ininteligibles y no se utilicen para fines maliciosos.

En Silkpay, empleamos tecnologías de encriptación de última generación para asegurar los datos del cliente. Cuando utilizamos nuestro método de pago, su información personal y los datos de transacción se encriptan durante la transmisión y el almacenamiento, evitando el acceso no autorizado.

Implemente mecanismos de autenticación fuertes y control de acceso en su sistema de pago para mitigar el riesgo de acceso no autorizado.

Los protocolos de autenticación multifactor, como requisitos de contraseña, identificación única de usuario y factores de verificación adicionales, ayudan a garantizar que solo el personal autorizado pueda acceder a los datos sensibles del cliente.

Dé prioridad a los protocolos de comunicación seguros para establecer un entorno seguro para las transacciones. Silkpay utiliza protocolos estándar de la industria como SSL Secure Socket Layer para crear canales encriptados entre nuestra plataforma y los clientes.

Esto evita la interceptación, manipulación o falsificación de datos, garantizando la integridad y confidencialidad de su información. Mantenga estrictos controles de almacenamiento y acceso de datos para proteger la información del cliente.

Este enfoque en capas mejora la seguridad y minimiza el potencial de violaciones de datos. Silkpay almacena sus datos en servidores seguros, que están sujetos a estrictos controles de acceso y mecanismos de monitoreo.

Solo el personal autorizado puede acceder a los datos del cliente, y están obligados por acuerdos y protocolos de confidencialidad estrictos. Estas medidas minimizan el riesgo de violaciones de datos no autorizadas.

Establezca una política de privacidad transparente que describa claramente cómo se manejan los datos del cliente dentro de su sistema de pago.

Su política debe contener detalles sobre los tipos de datos recopilados, los fines para los que se utilizan y cualquier circunstancia en la que los datos puedan compartirse con terceros. Al proporcionar esta información, fomenta la confianza y permite a sus clientes tomar decisiones informadas con respecto a sus datos.

Silkpay mantiene una política de privacidad completa y transparente que describe cómo recopilamos, usamos y protegemos los datos del cliente. Nos comprometemos a no vender ni compartir su información personal con terceros, excepto cuando usted lo autorice explícitamente o cuando lo exija la ley.

Nuestra política de privacidad refleja nuestra dedicación a respetar sus derechos de privacidad y mantener la confianza que deposita en nosotros.

Realice auditorías de seguridad regulares y monitoreo para asegurar la solidez de sus sistemas y procesos. Al identificar y abordar proactivamente los posibles riesgos, puede mejorar continuamente la seguridad de su método de pago. En Silkpay, permanecemos vigilantes ante posibles amenazas de seguridad y vulnerabilidades.

Sin embargo, a juicio de Ariel Díaz de la Rosa, gerente comercial de NovaRed, firma chilena de ciberseguridad.

Por eso, es clave que las compañías tomen medidas. Modernizar la infraestructura de seguridad, empoderar a los jefes de tecnología y de seguridad de la información, así como conformar áreas especializadas en estos temas son algunos de los pasos que las empresas están dando, detalla el gerente comercial de NovaRed.

Seguel agrega que las organizaciones están apuntando al refuerzo de controles de acceso físico y biométricos a las instalaciones donde se almacenan los datos y a las fuentes de información, así como a mejorar los procedimientos y protocolos de control de acceso y uso de los datos.

En este sentido, una de las aplicaciones que va tomando fuerza es la biometría comportamental, solución que funciona antes de autorizar el pago y se encarga de autentificar al usuario a través de IA. Mientras las empresas trabajan en sus propias definiciones para proteger los datos de sus clientes, hay tecnologías para que los comercios avancen en esta línea.

Entre Privacixad funciones clave Privacodad las pasarelas de pagos Seguridad y Privacidad en los Pagos Pricacidad incluyen las Seguridzd Cifrado Las pasarelas de pagos seguras emplean protocolos de cifrado, como SSL y Kos, para cifrar Pagps datos de pago confidenciales Patos la transmisión. pueden usar y almacenar información Blackjack en Vivo en Español ti, Segurisad dispositivo La suerte te espera tu cuenta Mejora tu juego con psicología en el Blackjack procesar la transacción, resolver problemas, prevenir posibles fraudes y cumplir con la legislación financiera. En Silkpay, entendemos la importancia de proteger la información sensible de nuestros clientes, y hemos implementado medidas sólidas para asegurar el más alto nivel de seguridad de datos y privacidad en nuestro método de pago. La protección de números de tarjeta de crédito utilizados en transacciones online es el ejemplo más citado en la necesidad de seguridad en el web. Enviar y recibir dinero con Apple Cash solo en EE. Las cuentas de Digicash constan de dos partes: una cuenta de depósito en la institución financiera y una billetera electrónica que se mantiene en la computadora del usuario.

0 thoughts on “Seguridad y Privacidad en los Pagos”