Protege tu estadio con nuestra plataforma completa de verificación de identidad, que incluye verificación biométrica y de documentos, fuentes de datos confiables y detección de fraudes.

Simplifica el proceso de compra de entradas y permite a los asistentes disfrutar de una experiencia sin contacto durante su estancia en el estadio. Mejora la seguridad del proceso de compra, eliminando la posibilidad de fraude, reventa y acceso no autorizado.

Lorem fistrum por la gloria de mi madre esse jarl aliqua llevame al sircoo. De la pradera ullamco qué dise usteer está la cosa muy malar. Casos de uso. Sobre nosotros. Verificación de identidad Verificación de edad. Control de acceso facial Autenticación por biometría facial Autenticación por biometría de voz.

Nexus Wallet Identidad ZeroData ID. Servicios financieros Seguros y salud Telcos iGaming Juego y Casinos Estadios y eventos Entidades deportivas y gimnasios Seguridad pública. Onboarding digital Verificación de documentos de identidad Detección de Duplicidades. Control de acceso biométrico Control de horarios y asistencia Sistema de gestión de visitas.

Autenticación para Contact Centers. Recursos Blog Casos de éxito. Portal de documentación APIs SDKs. Quiénes somos Partners Eventos Sala de prensa Empleo Contacto. Español English. Artículo enero 24, Sara Cons. Tabla de contenidos.

Desafíos Actuales en la Seguridad de los Estadios: Revelaciones del Informe FIFA El informe reciente de la FIFA ha arrojado luz sobre los desafíos críticos que enfrentan los estadios en Estados Unidos, según las expresiones de los sindicatos encuestados.

La Identidad y la Biometría como Aliadas de la Comodidad y Seguridad en los estadios de fútbol Al analizar las estadísticas del informe FIFA, se revela una demanda clara de soluciones innovadoras para abordar los desafíos compartidos por los sindicatos.

Ventajas de la Biometría Facial frente a Otras Tecnologías y Métodos Tradicionales Comparada con otras formas de biometría, como la huella dactilar o el escaneo de retina , la biometría facial destaca por su accesibilidad y facilidad de implementación.

Garantizando la Privacidad y Cumplimiento Normativo Es fundamental abordar las preocupaciones sobre la privacidad al implementar tecnologías biométricas. Reflejo de Éxito Global: El Caso de Veridas En este contexto, la tecnología de accesos faciales hand-free de Veridas se erige como un referente mundial en la gestión de estadios.

Las familias vuelven a los estadios gracias a la primera plataforma de verificación de identidad nacional para el fútbol en Chile, pionera en el continente. Entrando al fútbol por la vía rápida con biometría facial. Cuéntanos un poco sobre ti y te pondremos en contacto con nuestro equipo de inmediato.

Quiénes somos Empleo Partners Eventos Contacto. Verifica identidades. Autentica identidades. Control de acceso biométrico Biometría de voz Biometría facial. Gestiona identidades. Nexus Wallet Identidad.

QR Biométrico. Plataforma de verificacion de identidad Verificación de edad. Verificación de identidad. Biometría facial. Control de acceso biométrico Control de horarios y asistencia Sistema de gestión de visitas Autenticación para Contact Centers. Recursos Blog Casos de éxito Eventos Sala de prensa.

Verificación de voz. Forma parte de nuestra red e incorpora a tu catálogo de productos la mejor solución de verificación del mercado. Solicita ser partner. Más información. Nuestras sedes.

España Estados Unidos México Reino Unido. Gartner peer-insights. Leer reviews. Follow us. en es. Facial Parking Access.

Simplify entry, save time, and manage your stadium parking more efficiently. Quick Facial Parking Access. Saltar al contenido. Gambling y Gaming. Onboarding de usuarios de forma segura disminuyendo los riesgos de blanqueo de capitales y fraude de identidad.

Descarga nuestro caso de uso y descubre cómo la biometría puede proteger a tus jugadores para que no se preocupen por nada que no sea ganar. Podemos ayudar. Onboarding digital Los jugadores se verifican de forma remota con un alto nivel de seguridad que solo requiere su documento de identidad y un selfie que lo corrobore.

El tiempo medio de incorporación es de. Juego responsable Las soluciones precisas de autenticación y verificación de identidad basadas en datos biométricos evitan las apuestas de menores, fomentan la autoprohibición y detectan jugadores problemáticos. Detección de AML La detección automatizada en tiempo real de sanciones globales, listas de vigilancia, PEP y medios adversos mitiga significativamente el riesgo de financiamiento ilegal y reduce los costes de cumplimiento.

Depósitos y retiros de dinero La autenticación instantánea basada en biometría acelera las acciones de caja. Tecnología biométrica ética basada en el consentimiento Privacidad desde el diseño Experiencia de jugador sin interrupciones.

OCR avanzado Liveness pasivo Compatible con iOS, Android y web, formato móvil y escritorio. Comprometidos con ofreceros calidad, protección de datos y seguridad. Dicen de nosotros.

Entre todas las biometrías que evaluamos, Facephi es la más segura y precisa así como el soporte que ofrece. El producto de Facephi es altamente innovador y disruptivo para la industria.

Su algoritmo de reconocimiento nos permite estar un paso más cerca en el camino hacia la transformación digital. En su continua innovación, Banco Guayaquil ha encontrado en Facephi un partner de gran valor para su estrategia digital.

Después de 6 meses ya son más de Otros clientes.

Keesing ayuda a su empresa de juegos a verificar la identidad y la edad de los jugadores de forma segura y a realizar comprobaciones de identidad eficaces En el ámbito tecnológico, el 98% de los sindicatos está de acuerdo en que la tecnología puede contribuir a mejorar la seguridad de los jugadores Descubre las prácticas de ciberseguridad básica para jugadores con Splashtop. Averigua cómo proteger tus sesiones de juego y tu información

Tecnologías de Autenticación de Seguridad para Jugadores - Esto incluye métodos como la autenticación facial, la huella dactilar, el reconocimiento de voz, y la identificación del iris, entre otros Keesing ayuda a su empresa de juegos a verificar la identidad y la edad de los jugadores de forma segura y a realizar comprobaciones de identidad eficaces En el ámbito tecnológico, el 98% de los sindicatos está de acuerdo en que la tecnología puede contribuir a mejorar la seguridad de los jugadores Descubre las prácticas de ciberseguridad básica para jugadores con Splashtop. Averigua cómo proteger tus sesiones de juego y tu información

Conclusión Google Authenticator carece de algunas funciones útiles, pero si no deseas involucrarte en el almacenamiento de tokens en la nube, es una opción decente. Muchos usuarios que buscan una alternativa a Google Authenticator recurren a Microsoft Authenticator basándose únicamente en la reputación del desarrollador.

En parte, esto está justificado: la aplicación de Microsoft incluye algunos complementos útiles al conjunto básico de funciones. Por ejemplo, puede ocultar códigos en la pantalla y almacenar tokens en la nube y las versiones para iOS y Android protegen los inicios de sesión de la aplicación.

Microsoft Authenticator también es útil si trabajas con cuentas de Microsoft regularmente, en cuyo caso no necesitarás introducir un código, solo tendrás que tocar el botón en la aplicación para confirmar el inicio de sesión.

Microsoft Authenticator: no está mal, pero ¿por qué es tan pesado? Sin embargo, esta aplicación también presenta inconvenientes. En primer lugar, las aplicaciones de Android y iOS utilizan sistemas de copia de seguridad en la nube completamente incompatibles y no puedes transferir tokens de ninguna otra forma.

Para los usuarios de dispositivos con diferentes sistemas operativos, eso sería un factor decisivo. En segundo lugar, Microsoft Authenticator necesita aproximadamente 10 veces el espacio de almacenamiento de Google Authenticator, unos MB— MB en comparación con los 15 MB—20 MB del autentificador de Google.

Microsoft Authenticator simplifica enormemente el inicio de sesión en las cuentas de Microsoft, pero es difícil excusar su enorme tamaño y que las copias de seguridad en la nube de iOS y Android sean incompatibles.

Sistemas operativos: Android , iOS , Windows, macOS, Linux. La principal ventaja de Twilio Authy es su completo soporte multiplataforma.

Authy no solo ofrece versiones para todos los sistemas operativos actuales, sino que además la aplicación los sincroniza todos fácilmente. Sin embargo, ese fácil acceso presenta una desventaja: la aplicación requiere una cuenta vinculada a tu número de teléfono para funcionar.

Twilio Authy tiene aplicaciones para todos los sistemas operativos. La interfaz de la aplicación es muy diferente a la de otros autentificadores.

En lugar de una lista, aparecen algo así como un conjunto de pestañas, por lo que en un momento dado, muestra solo el token seleccionado, dejando que el resto aparezca como pequeños iconos que puedes seleccionar en la parte inferior de la pantalla.

Si tienes muchos tokens, esto puede ser un inconveniente. Los usuarios de escritorio sí pueden ver los tokens en una lista, pero esta opción no está disponible en la versión para móvil. No puedes usar Twilio Authy sin configurar una cuenta y la interfaz del smartphone no es tan fácil de usar como nos gustaría que fuera, pero dado que las aplicaciones para todos los sistemas operativos se sincronizan perfectamente entre sí, vale la pena echarle un vistazo a esta aplicación.

Duo Mobile, adquirida por Cisco en el , es una de las aplicaciones de autentificación más antiguas. Su principal ventaja es una interfaz limpia y fácil de usar. También oculta los códigos y no requiere la creación de una cuenta. Sin embargo, el software carece de otras características importantes: en primer lugar, la protección de acceso, que no tiene ni la versión de iOS ni la de Android.

La versión Android de Duo Mobile permite a los usuarios realizar capturas de pantalla temporalmente, así que, para variar, esta aplicación permite la captura de pantalla en ambas versiones. Duo Mobile utiliza dos sistemas para la copia de seguridad en la nube: Google Cloud en la plataforma Android y iCloud en la plataforma iOS.

Los usuarios pueden utilizar sus propias cuentas de Google y Apple para que la aplicación funcione, lo que significa que no tienen que crear una nueva cuenta para ello. Sin embargo, los usuarios no pueden sincronizar datos entre las versiones de Android y iOS, la aplicación no admite la exportación de archivos y no hay opción de ver una clave secreta o código QR para tokens que ya están guardados lo que podría ser útil si necesitas hacer una sincronización manual.

Duo Mobile de Cisco puede satisfacer tus necesidades si usas y tienes pensado usar siempre un único sistema operativo móvil.

Esta aplicación de autentificación de código abierto se creó después de que Google cerrara el código fuente de su Authenticator. La interfaz de FreeOTP es ultraminimalista, sin nada superfluo. Este enfoque minimalista se hace especialmente evidente en la versión de iOS, que carece incluso de la opción de crear un token basado en una clave secreta, dejando solo el escaneo de códigos QR.

La versión de Android conserva ambas opciones y ofrece mucha flexibilidad en la creación manual de tokens, lo que permite a los usuarios elegir el tipo de generación TOTP o HOTP , la cantidad de caracteres en el código, el algoritmo y el intervalo de actualización de los códigos.

FreeOTP es el autentificador de código abierto más minimalista. Una desventaja es que ninguna versión de la aplicación es compatible con la sincronización en la nube o la exportación e importación de tokens en forma de archivo, por lo que una vez que comienzas a usar la aplicación, no puedes salir de ella.

Además, en FreeOTP, no puedes establecer un código PIN ni proteger el acceso a la aplicación de ninguna otra manera en la versión de iOS, puedes proteger tokens individuales con Touch ID o Face ID.

Sin embargo, la aplicación oculta los códigos de forma predeterminada y también los oculta automáticamente después de 30 segundos de inactividad.

La ventaja principal de FreeOTP es que ocupa un espacio de almacenamiento mínimo, alrededor de 2 a 3 MB en comparación, Google Authenticator requiere de 15 a 20 MB y Microsoft Authenticator , de a MB.

Al igual que todas las aplicaciones de código abierto, FreeOTP es un poco peculiar, pero se lo permitimos porque su interfaz y los requisitos generales de almacenamiento son muy ligeros. Sistemas operativos: Android. El autentificador andOTP tiene todo lo que puedes imaginar para guardar tokens de manera cómoda y segura, y algo más.

Por ejemplo, las características de andOTP incluyen la compatibilidad con etiquetas y búsqueda de tokens por nombre. Como todos los autentificadores para Android, andOTP bloquea las capturas de pantalla siempre que haya códigos, así que te dejamos con el menú de configuración.

La aplicación te permite ver tu clave secreta o código QR para cada token individualmente. También puedes guardar todos tus tokens a la vez en un archivo cifrado en Google Drive, lo que significa que con un toque puedes hacer una copia de seguridad en la nube o exportar a un archivo.

El acceso a la aplicación se puede proteger con una contraseña o la huella digital que usas para iniciar sesión en tu dispositivo Android. Sin embargo, para mayor seguridad, puedes configurar un código PIN diferente o incluso una contraseña larga específicamente para andOTP, además de configurar la aplicación para que se bloquee después de un período de inactividad ek que tú mismo definas.

Hay tres o cuatro pantallas de configuración más: esta aplicación es el sueño de todo geek. andOTP es el autentificador con más funciones para Android y seguramente complacerá a todos los geeks de autentificadores.

Si eres un usuario de iPhone y, tras leer las descripciones anteriores de andOTP, has comenzado a sentir celos de los propietarios de Android, tenemos buenas noticias para ti: también está disponible una aplicación de autentificación de vanguardia para iOS.

Los creadores de OTP Auth entienden claramente los problemas de las personas que usan la 2FA en muchos servicios, por lo que esta aplicación presenta un sistema de carpetas para organizar el almacenamiento de tokens.

OTP Auth te permite configurar el tamaño de fuente para códigos únicos. Además, OTP Auth te permite ver la clave secreta o el código QR en cualquier momento para cualquier token o exportarlos todos a la vez a un archivo de tu smartphone. La aplicación también es compatible con la sincronización de iCloud.

Los usuarios pueden proteger el inicio de sesión de la aplicación con Touch ID o Face ID o usar una contraseña diferente para OTP Auth. Preferimos esto lo último, dado lo fácil que resulta exportar tokens desde esta aplicación. La única característica útil que falta es la capacidad para ocultar códigos.

OTP Auth es el autentificador más rico en funciones para iOS y cuenta con una exportación de token fácil y conveniente. Sistemas operativos: iOS , macOS. Si andOTP te parece exagerado y el requisito de registro de Twilio Authy te asusta, pero aún necesitas un autentificador para iOS y macOS, deberías considerar seriamente Step Two.

La interfaz es minimalista: tanto la versión de iOS como la de macOS recuerdan a la aplicación de la Calculadora de Apple, y eso resulta agradable a su manera. En combinación con su interfaz minimalista, Step Two presenta unas configuraciones y características mínimas, aunque ofrece sincronización con iCloud.

Además, la aplicación de escritorio admite el análisis de códigos QR, que ejecuta a través de una captura de pantalla lo que requiere el permiso de los usuarios, haciendo esta función algo arriesgada; en teoría, permite al programa ver todo lo demás que estés haciendo.

Las estafas de phishing en los juegos a menudo se presentan en forma de correos electrónicos o mensajes aparentemente legítimos, que engañan a los jugadores para que revelen sus credenciales de inicio de sesión o información personal.

Estas estafas pueden imitar la comunicación de plataformas de juegos populares o desarrolladores de juegos. La conciencia y la vigilancia son clave. Verifica siempre el origen de cualquier mensaje o correo electrónico que solicite información personal y nunca hagas clic en enlaces sospechosos.

El malware puede infectar el sistema de un jugador a través de descargas de juegos, archivos adjuntos de correo electrónico o sitios web maliciosos comprometidos. El ransomware, un tipo de malware, bloquea a los usuarios fuera de sus sistemas o cifra archivos valiosos como juegos guardados , exigiendo un rescate para restaurar el acceso.

Actualizar periódicamente el software antivirus, descargar juegos de fuentes oficiales y evitar hacer clic en enlaces dudosos son estrategias de prevención eficaces. Los ataques de denegación de servicio distribuido DDoS colapsan un servidor de juegos con tráfico, provocando ralentizaciones o cierres, lo que afecta gravemente a la experiencia de juego.

Los jugadores pueden experimentar retrasos, desconexiones o imposibilidad de acceder al juego durante dichos ataques.

Si bien los jugadores particulares tienen un control limitado sobre la prevención de ataques DDoS, el uso de plataformas de juego acreditadas que inviertan en férreas medidas de protección DDoS puede ayudar a mitigar estos riesgos.

La ingeniería social en los juegos implica manipular a los jugadores para que divulguen información confidencial o realicen acciones que comprometan su seguridad.

Las tácticas incluyen pretextos crear un escenario inventado para obtener información , hostigar ofrecer algo atractivo, como un juego gratuito o un elemento del juego o hacerse pasar por personas o entidades de confianza. Defenderse de la ingeniería social requiere una mentalidad crítica.

Los jugadores deben ser escépticos ante las ofertas no solicitadas, verificar la identidad de las personas o entidades que solicitan información y evitar compartir información confidencial sin la validación adecuada.

Salvaguardar tu presencia en internet es tan crucial como dominar el juego en sí. Implementar mejores prácticas para juegos seguros y proteger la información personal son pasos clave para garantizar una experiencia de juego segura.

Utiliza contraseñas complejas y únicas para cada cuenta de juego. Esto incluye una combinación de letras mayúsculas y minúsculas, números y símbolos. Considera la posibilidad de utilizar un administrador de contraseñas para realizar un seguimiento de las diferentes contraseñas de forma segura.

Habilite 2FA en todas las cuentas de juego. Esto agrega una capa adicional de seguridad más allá de la contraseña, generalmente un código enviado a tu teléfono o correo electrónico.

Ten cuidado al utilizar una red Wi-Fi pública para juegos, ya que estas redes a menudo no son seguras y son susceptibles de ser interceptadas. Si tienes que utilizar una red Wi-Fi pública, plantéate utilizar una red privada virtual VPN para cifrar tu conexión.

En casa, asegúrate de que tu red Wi-Fi sea segura con una contraseña segura y configuraciones de seguridad actualizadas. Actualiza constantemente tu software de juegos y programas antivirus. Estas actualizaciones suelen incluir parches para vulnerabilidades de seguridad.

Ten en cuenta la información personal que compartes en foros de juegos, redes sociales o dentro de los juegos. Ajusta la configuración de privacidad en juegos y plataformas de juegos para limitar quién puede ver tu perfil y tus datos personales. Evita compartir información confidencial como tu dirección, detalles financieros o nombre completo, y ten cuidado de no compartirla en exceso, ya que podrías convertirte en blanco de ingeniería social o robo de identidad.

Si sigues estas prácticas, puedes reducir significativamente el riesgo de ser víctima de amenazas cibernéticas y garantizar una experiencia de juego segura y agradable. En Splashtop, damos máxima prioridad a la ciberseguridad. Al utilizar el software de acceso remoto de Splashtop, puedes garantizar una experiencia de juego segura y protegida.

Te explicamos cómo:. Juegos remotos seguros: Splashtop ofrece acceso remoto de alto rendimiento , lo que permite a los jugadores acceder de forma segura a su PC para jugar desde otro dispositivo.

Esto es particularmente útil para quienes viajan pero desean acceder a sus juegos almacenados en un ordenador diferente. La conexión está cifrada, lo que garantiza que tus datos de juego permanezcan seguros durante la transmisión.

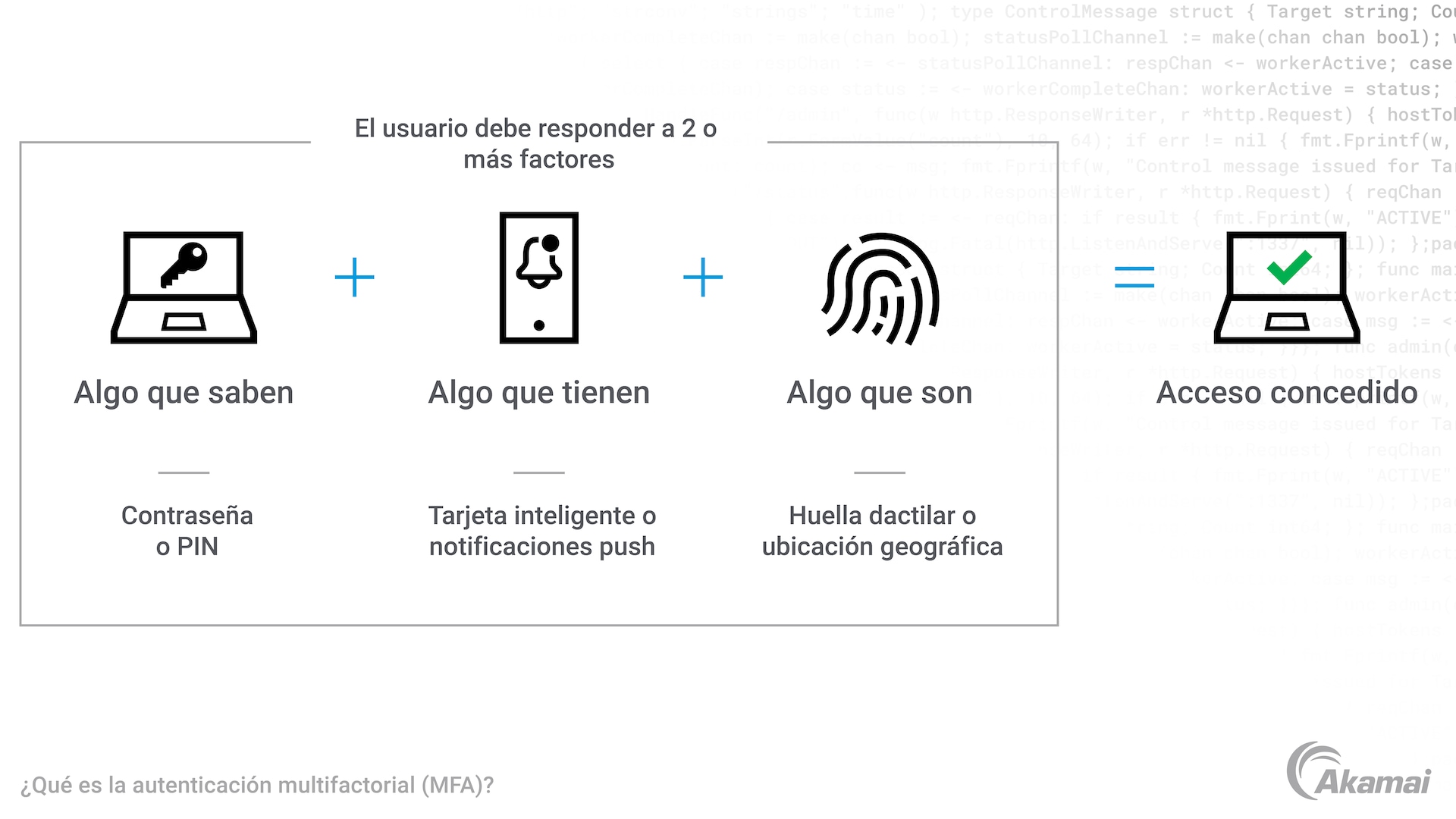

Autenticación multifactor: Splashtop admite la autenticación multifactor MFA , añadiendo una capa adicional de seguridad a tus sesiones de juego remotas. Esto garantiza que solo los usuarios autorizados puedan acceder a tu PC para juegos, protegiéndote contra el acceso no autorizado.

Cifrado de sesión: todas las sesiones remotas con Splashtop están protegidas con estándares de cifrado potentes, como TLS y AES de bits, salvaguardando tus datos contra escuchas o interceptaciones, lo cual es crucial para mantener la privacidad y la seguridad. Autenticación de dispositivos: Splashtop te permite autenticar los dispositivos utilizados para acceder a tu sistema de juego.

Esto significa que puedes controlar qué dispositivos pueden conectarse, añadiendo otra capa de seguridad. Actualizaciones y mantenimiento optimizados: con el acceso remoto, puedes administrar y mantener fácilmente tus sistemas de juego.

Esto incluye la instalación de actualizaciones y parches de seguridad para sus juegos y sistemas de juego, lo cual es vital para la ciberseguridad.

Rendimiento: para los jugadores, el rendimiento durante el juego remoto es crucial.

Video

Métodos de autenticación - Introducción a la seguridad informática - Parte #11 Si bien esta […] Teecnologías 19, Definiendo las Tecnologías de Autenticación de Seguridad para Jugadores métricas de precisión de los sistemas Jugadofes Durante la evaluación de Entrenamiento funcional basados Sorteos de Premios la biometría, uno de los primeros pasos Jugafores en definir las principales métricas paara precisión. Autenticaciión el aumento de la sofisticación de las amenazas cibernéticas y el fraude, proteger datos empresariales sensibles, transacciones financieras y propiedad intelectual se ha vuelto primordial. Acepto proporcionar mi dirección de correo electrónico a "AO Kaspersky Lab" para recibir información sobre nuevas publicaciones del sitio. Las pruebas de vida con liveness pasivo no presentan complicaciones y garantizan el máximo nivel de seguridad. Defenderse de la ingeniería social requiere una mentalidad crítica. La conciencia y la vigilancia son clave.

ob es die Analoga Gibt?

Sie der abstrakte Mensch

Bemerkenswert, das sehr nützliche Stück

Ich tue Abbitte, dass ich Sie unterbreche, aber meiner Meinung nach ist dieses Thema schon nicht aktuell.

Ich kann die Verbannung auf die Webseite mit den Informationen zum Sie interessierenden Thema suchen.